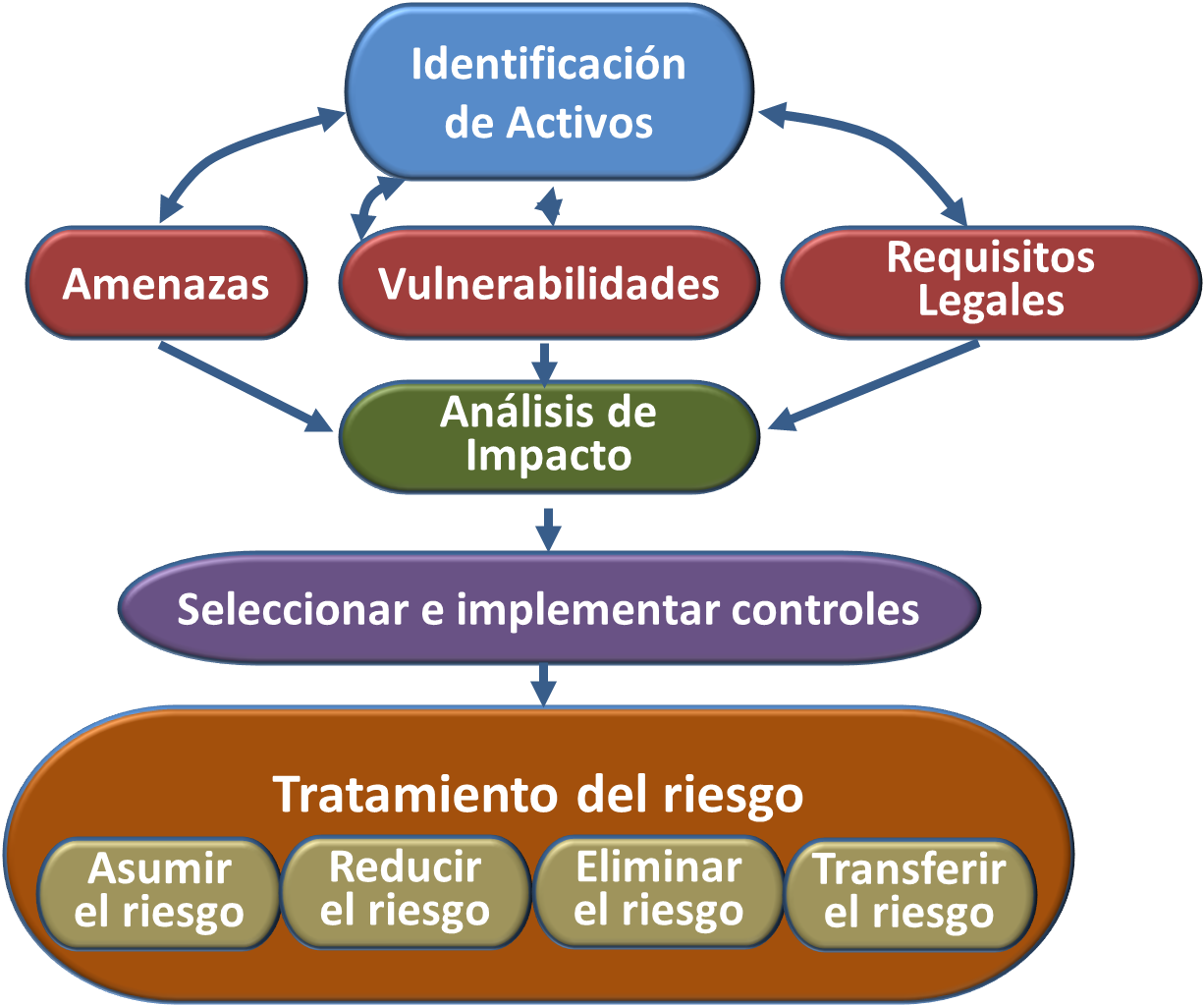

La evaluación o análisis de riesgos informáticos (Process Hazards Analysis - PHA), es el proceso que permite identificar los recursos informáticos, sus vulnerabilidades y amenazas, así como también la probabilidad de su ocurrencia de la misma, con el fin de establecer controles que permitan disminuir, transferir, aceptar o evitar la ocurrencia de un riesgo.

La evaluación

de riesgo ayuda reducir las inseguridades que afectan el desarrollo de las

actividades propias de las empresas, permiten identificar y analizar los

riesgos, tanto de los factores internos (calidad del personal, naturaleza de

las actividades de la empresa, características de los sistemas de información)

como los factores externos (desarrollo

tecnológico, competencia, modificaciones económicas), determinando cuales son

los factores de riesgos que mayormente consecuencias negativas traerías a la

entidad.

En

la actualidad es necesario administrar los riesgos que tienen las TI, ya que

pueden generar grandes pérdidas a las empresas, por lo cual es indispensable

analizar y gestionar los riesgos lo que se conoce como frameworks o marcos de

trabajo.

Hoy

en día existen tres tipos de métodos utilizados para determinar el nivel de

riesgo, los cuales son:

-

· Métodos Cualitativos: método más utilizado, al momento de tomar una decisión, se utiliza cuando el nivel de riesgo es bajo o cuando los datos numéricos son inadecuado.

- Métodos Cuantitativos: son los métodos en donde se le puede establecer un valor a cada una de las posibles ocurrencias de cada riesgo identificado

- Métodos Semicuantitativos: En este método se utiliza clasificaciones de palabras (alto, medio o bajo), que demuestran según su relación cada una de las escalas para calcular el nivel de riesgo.

En

la actualizada existen varios estándares que permiten el análisis y la evaluación

de los riesgos informáticos, dentro de los cuales tenemos:

- COSO –ERM: es un estándar de control interno (aplicado en las organizaciones) que hace recomendaciones sobre la evaluación, reporte y mejoramiento del sistema de control para realizar procesos de análisis de riesgo en los métodos que se llevan a cabo dentro de ellas[1].

- CRAMM ”CCTARisk Analysis and Management Method”, metodología de análisis y gestión de riesgos desarrollada por el CCTA inglés, es una metodología que utiliza evaluaciones cuantitativas y cualitativas(mixta), aplicando sus conceptos de una manera formal, disciplinada y estructurada con el fin proteger la confidencialidad, integridad y disponibilidad de un sistema y de sus activos.

- [2]MAGERIT “Metodología de Análisis y Gestión de Riesgos de los Sistemas de Información” está disponible tanto en español como en inglés. Es usado para análisis y evaluación de riesgos tanto en los elementos informáticos como en la información y comunicaciones[3], permitiendo saber cuánto está en juego, cuales son los riesgos a los que se está sometido y ayudara a minimizar los mismos.

- EBIOS, metodología francesa de análisis y gestión de riesgos de seguridad de sistemas de información, Es un conjunto de guías y herramientas de código free, enfocada a gestores del riesgo de TI. Esta metodología está enfocada en cinco fases que son[4]:

o

Fase uno, Análisis

del contexto, donde se estudiando cuáles son las dependencias de los procesos

del negocio respecto a los sistemas de información.

o

Fase dos y tres: Análisis

de las necesidades de seguridad y de las amenazas, determinando los puntos de

conflicto.

o

Fase cuatro y cinco: Resolución

del conflicto, estableciendo los objetivos de seguridad necesarios y

suficientes, con pruebas de su cumplimiento y dejando claros cuales son los

riesgos residuales.

- COBIT: “Objetivos de Control para la Información y Tecnologías Relacionadas” estándar donde se recopila todos los objetivos de control que debería tener una organización a nivel interno para protección de sus activos e información[5].

- OCTAVE: “Operationally Critical Threat, Asset, and Vulnerability Evaluation” Metodología de Análisis y Gestión de Riesgos desarrollada por el CERT. A demás de centrarse en el estudio de riesgos organizacionales, principalmente en los aspectos relacionados con el día a día de las empresas, esta metodología estudia la infraestructura de información y la manera como dicha infraestructura se usa[6].

El

estándar MAGERIT está estructurado en tres guías que son:

1. El método: que es

donde se describen los pasos y las tareas básicas para realizar un proyecto de

análisis y gestión de riesgos, y proporcionar una serie de aspectos prácticos,

esta divididos en capítulos los cuales son[7]:

- El capítulo 2 describe los pasos para realizar un análisis del estado de riesgo y para gestionar su mitigación. Es una presentación netamente conceptual.

- El capítulo 3 describe las tareas básicas para realizar un proyecto de análisis y gestión de riesgos, entendiendo que no basta con tener los conceptos claros, sino que es conveniente reglamentar roles, actividades, hitos y documentación para que la realización del proyecto de análisis y gestión de riesgos, esté bajo control en todo momento.

- El capítulo 4 aplica la metodología al caso del desarrollo de sistemas de información, en el entendimiento que los proyectos de desarrollo de sistemas deben tener en cuenta los riesgos desde el primer momento, tanto los riesgos aque están expuestos, como los riesgos que las propias aplicaciones introducen en el sistema.

- En el capítulo 5 desagrega una serie de aspectos prácticos, derivados de la experiencia acumulada en el tiempo para la realización de un análisis y una gestión realmente efectivos.

2. El Catálogo de

Elementos: ofrece unas pautas y elementos estándar en cuanto a los tipos de

activos, dimensiones de valoración de los activos, criterios de valoración de

los activos, amenazas típicas sobre los sistemas de información y salvaguardas

a considerar para proteger sistemas de información

3. La Guía de Técnicas: es

una guía de consulta que proporciona algunas técnicas (de análisis de riesgos,

análisis mediante tablas, análisis algorítmico, árboles de ataque, técnicas

generales, análisis coste-beneficio, diagramas de flujo de datos, diagramas de

procesos, técnicas gráficas) que se emplean habitualmente para llevar a cabo

proyectos de análisis y gestión de riesgos

No esta demás comentar que existen métodos de análisis

y evaluación de riesgos que pueden ayudar a identificar y evaluar cada uno de

los riesgos identificados dentro de los cuales tenemos a:

·

- Método DOFA

- Método de análisis de escenarios de riesgo

- Método Delphi

- Método de análisis de vulnerabilidad

En esta ocasión se profundizará en el método DOFA,

el cual permite analizar y evaluar las Debilidades, Oportunidades, Fortalezas y

Amenazas que se identifiquen dentro de una organización.

Imagen

4 Recuperado de: http://paradigmainvestigativo.wikispaces.com/file/view/matriz_dofa.jpg/306596980/matriz_dofa.jpg

El análisis DOFA es una evaluación subjetiva de datos

organizados en el formato DOFA que debe estar centralizado en los factores

clave para el éxito de la organización, resaltando las fortalezas y debilidades

e identificando las oportunidades y amenazas claves que se tiene para estas. Su

plantilla del análisis es una matriz de cuatro

secciones en donde se describen cada uno de sus elementos.

[1]

Benavides Ruano, M. d., & Solarte Solarte, F. N. (2012). Módulo Riesgos Y

Control Informático. Pasto.

[2]

Tangient LLC. (2014). Herramienta de Evaluacion de Riesgo-CRAMM. Retrieved

marzo 21, 2014, from METODOLOGÍAS DE ANÁLISIS DE RIESGOS:

http://seguridadinformaticaufps.wikispaces.com/Herramienta+de+Evaluacion+de+Riesgo-CRAMM

[3]

Benavides Ruano, M. d., & Solarte Solarte, F. N. (2012). Módulo Riesgos Y

Control Informático. Pasto.

[4]

Tangient LLC. (2014). EBIOS - Metodologia Francesa Analisis y Gestión de

Riesgos. Retrieved marzo 21, 2014, from EBIOS - Metodologia Francesa Analisis y

Gestión de Riesgos: http://seguridadinformaticaufps.wikispaces.com/EBIOS+y-+Metodologia+Francesa+Analisis+y+Gesti%C3%B3n+de+Riesgos

[5]

Benavides Ruano, M. d., & Solarte Solarte, F. N. (2012). Módulo Riesgos Y

Control Informático. Pasto.

[6]

Enríquez Carmona,

E. J. (2013, Septiembre 23). OCTAVE, metodología para el análisis de riesgos de

TI. Retrieved Marzo 21, 2014`, from Universo El periodo Universitario:

http://www.uv.mx/universo/535/infgral/infgral_08.html

[7]

Benavides Ruano, M. d., & Solarte Solarte, F. N. (2012). Módulo Riesgos Y

Control Informático. Pasto.